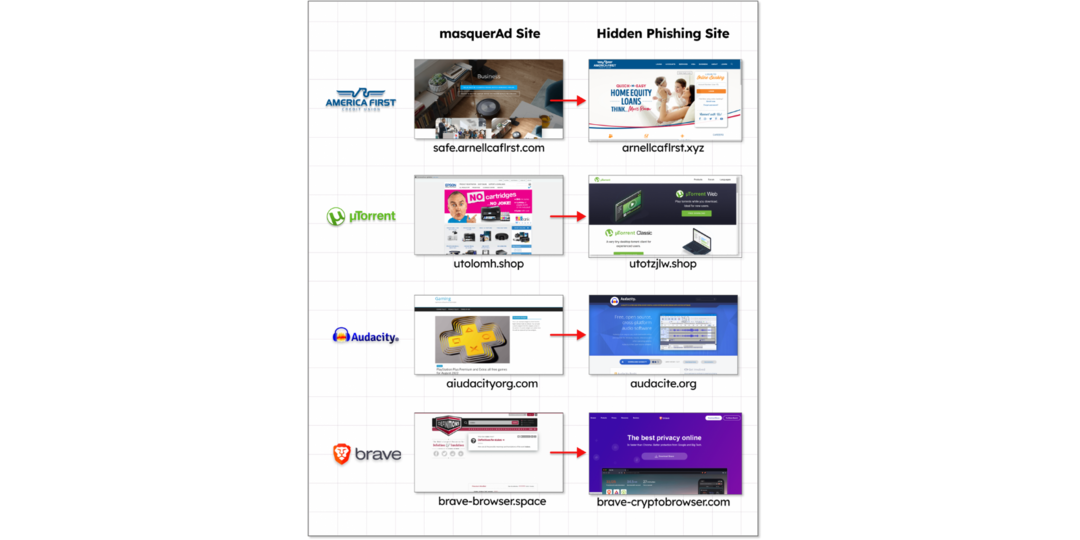

Среди продуктов, представленных в этих кампаниях, — Grammarly, MSI Afterburner, Slack, Dashlane, Malwarebytes, Audacity, μTorrent, OBS, Ring, AnyDesk, Libre Office, Teamviewer, Thunderbird и Brave.

Злоумышленники клонируют официальные веб-сайты вышеуказанных проектов и распространяют троянские версии программного обеспечения, когда пользователи нажимают кнопку загрузки.

Некоторые из вредоносных программ, доставляемых таким образом жертве, включают варианты Raccoon Stealer, пользовательскую версию Vidar Stealer и загрузчик вредоносных программ IcedID.

BleepingComputer недавно сообщил о таких кампаниях, помогая выявить массовую кампанию по опечаткам, в которой использовалось более 200 доменов, выдающих себя за программные проекты. Другой пример — кампания с использованием поддельных порталов MSI Afterburner для заражения пользователей стилером RedLine.

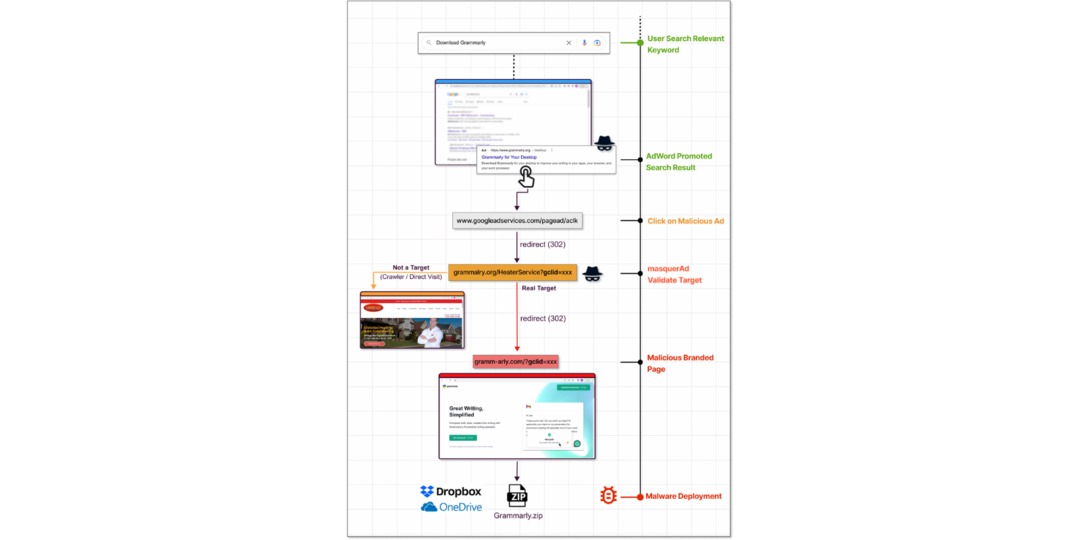

В двух отчетах от Guardio Labs и Trend Micro поясняется, что эти вредоносные веб-сайты рекламируются для более широкой аудитории с помощью рекламных кампаний Google. Платформа Google Ads помогает рекламодателям продвигать страницы в поиске Google, размещая их в списке результатов как рекламу, часто выше официального сайта проекта.

Это означает, что пользователи, которые ищут законное программное обеспечение в браузере без активного блокировщика рекламы, сначала увидят продвижение и, скорее всего, нажмут на него, потому что оно очень похоже на фактический результат поиска.

Если Google обнаружит, что посадочный сайт является вредоносным, кампания будет заблокирована, а реклама удалена, поэтому на этом этапе злоумышленники должны использовать хитрость, чтобы обойти автоматические проверки Google.

Согласно Guardio и Trend Micro, хитрость заключается в том, чтобы перенаправить жертв, нажавших на рекламу, на нерелевантный, но безопасный сайт, созданный злоумышленником, а затем перенаправить их на вредоносный сайт, выдающий себя за программный проект.

В отчете Guardio Labs:

В тот момент, когда эти «замаскированные» сайты посещают целевые посетители, сервер немедленно перенаправляет их на мошеннический сайт, а оттуда — на вредоносную полезную нагрузку. Эти мошеннические сайты практически невидимы для посетителей, не обращающихся к реальному рекламному потоку, и отображаются как безобидные, не связанные сайты с поисковыми роботами, ботами, случайными посетителями .

Полезная нагрузка, которая поставляется в формате ZIP или MSI, загружается из авторитетных служб обмена файлами и хостинга кода, таких как GitHub, Dropbox или CDN Discord. Это гарантирует, что любые антивирусные программы, работающие на компьютере жертвы, не будут возражать против загрузки.

Guardio Labs сообщает, что в ходе кампании, которую они наблюдали в ноябре, злоумышленник заманивал пользователей троянизированной версией Grammarly, которая доставляла Raccoon Stealer. Вредоносное ПО было в комплекте с легитимным программным обеспечением. Пользователи получат то, что они загрузили, а вредоносное ПО будет установлено автоматически.

Продвигаемые результаты поиска могут быть сложными, поскольку они несут все признаки легитимности. Недавно ФБР выпустило предупреждение об этом типе рекламной кампании, призывая интернет-пользователей быть очень осторожными.

Один из хороших способов заблокировать такие кампании — активировать блокировщик рекламы в веб-браузере, который отфильтровывает продвигаемые результаты из поиска Google. Еще одна мера предосторожности — прокрутить вниз, пока не увидишь официальный домен нужного программного проекта. Официальный домен указан на странице программного обеспечения в Википедии.

Если ты часто посещаешь веб-сайт определенного программного проекта для получения обновлений, лучше добавить URL-адрес в закладки и использовать его для прямого доступа.

Распространенным признаком того, что установщик, который собираешься загрузить, может быть вредоносным, является ненормальный размер файла. Еще одним явным признаком нечестной игры является домен сайта загрузки, который может напоминать официальный, но имеет переставленные символы в имени или одну неправильную букву, известную как «опечатка». Не забывай следить за информационной гигиеной, до встречи в новостях!